1 API密钥的核心作用

在当今API驱动的数字生态系统中,accessKey、apiKey或token等字符串凭证(通常被称为API密钥)扮演着数字身份通行证的关键角色。当开发者调用DeepSeek、ChatGPT等AI服务的API时,这些看似简单的字符串背后蕴含着一套精密的安全控制机制,其作用远不止于“进入系统的钥匙”这么简单。

1.1 身份验证的核心标识

身份唯一性绑定:每个API密钥都与特定用户或应用绑定,服务器通过密钥识别请求来源。例如当用户调用ChatGPT API时,其accessKey会映射到对应的账户和资源配额,确保API服务不会被未授权方滥用68。

防止伪装攻击:没有有效密钥的请求会被立即拒绝,阻止攻击者伪装合法用户访问系统。这种机制如同数字身份证,是API安全的第一道防线9。

1.2 权限控制的关键载体

细粒度权限管理:API密钥不仅是身份的象征,更是权限的载体。服务端会将密钥与预设的访问范围(Scope) 关联,例如:

/v1/images 接口仅允许生成图像

/v1/models 接口仅允许查询模型列表

/v1/fine-tunes 接口允许创建和调整模型6

权限动态调整:当检测到异常行为(如短时间内大量生成图片),系统可通过即时吊销密钥或缩小权限范围来限制损失。

1.3 资源管理与安全审计的纽带

精准的资源计量:每个API密钥关联的请求都会被计入配额系统。例如DeepSeek可能允许免费用户每分钟10次请求,而企业用户可达每分钟10,000次。密钥成为资源计量的核心单元。

全链路追踪依据:在日志系统中,密钥作为请求追踪标识(如request_id: "req_XYZ"),可串联某次请求在系统中的完整路径,为安全审计提供依据。当发生数据泄露时,可通过密钥快速定位泄露源

2 设计原理与技术实现

设计一套安全可靠的API密钥系统需要融合密码学、网络安全和分布式系统设计等多项技术。下面我们从密钥生成、签名机制到传输验证层层解析其技术实现。

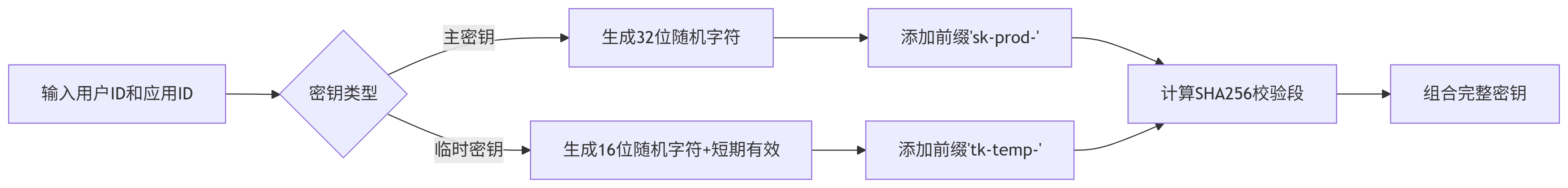

2.1 密钥的生成与结构

API密钥的设计遵循不可预测性和结构化信息编码两大原则。其典型结构如下:

# 示例:OpenAI风格的API密钥

sk-prod-abc123xyz456-7def89uvw012

前缀标识(sk-prod-):说明这是生产环境的密钥(Sandbox环境可能用sk-sandbox-)

随机主体(abc123xyz456):16-24位随机字符,使用密码学安全随机数生成器(CSPRNG)创建

校验段(7def89uvw012):基于前部分生成的校验码,用于快速验证密钥格式合法性

密钥生成流程如下:

2.2 动态签名防篡改机制

单独使用API密钥无法防止请求在传输过程中被篡改。因此签名机制成为API安全的核心环节,其工作原理基于哈希消息认证码(HMAC)。

签名生成步骤(以商品查询API为例):

1.参数标准化处理

- 移除空值参数(如filter=None)

- 按参数名ASCII码升序排序(page=1,product_id=123 → 排序后:page=1&product_id=123)

2.拼接基础字符串

base_str = f"{param_str}×tamp={timestamp}&nonce={nonce}&secret={secret}"

# 示例:'page=1&product_id=123×tamp=1721625000000&nonce=8a7b6c&secret=sk_xyz'

3.HMAC-SHA256加密计算

import hmac

import hashlib

signature = hmac.new(

secret.encode('utf-8'),

base_str.encode('utf-8'),

hashlib.sha256

).hexdigest()

# 生成:'d7a84f6c...2b0d777'

4.请求头携带签名

GET /v1/products?product_id=123&page=1 HTTP/1.1

Authorization: Bearer sk-prod-abc123

X-Api-Signature: d7a84f6c...2b0d777

X-Timestamp: 1721625000000

X-Nonce: 8a7b6c

服务端验证流程:

-

检查时间戳是否在允许窗口内(如±5分钟)

-

查询Redis校验nonce是否已使用:EXISTS nonce:8a7b6c

-

根据Authorization头查找数据库中的secret

-

使用相同算法重新生成签名并比对

-

全部通过后才执行API业务逻辑

2.3 令牌的类型与适用场景

不同安全需求的API场景需要不同类型的令牌:

| 令牌类型 | 技术特点 | 适用场景 | 代表实现 |

|---|---|---|---|

| 自包含令牌(JWT) | 包含用户信息+签名,服务端无需存储 | 分布式系统、无状态API | eyJhbGci...J9.eyJzdWI... |

| 引用型令牌 | 随机字符串,服务端需存储映射关系 | 需实时吊销的场景 | sk-prod-abc123xyz456 |

| OAuth 2.0令牌 | 基于授权框架,支持第三方应用有限授权 | 开放平台(如微信登录、支付宝接口) | ya29.a0Af... |

三种主要API令牌类型对比

其中,JWT(JSON Web Token) 的结构最具代表性:

{

"alg": "HS256", // 签名算法

"typ": "JWT"

}

.

{

"sub": "user_123", // 用户标识

"role": "premium_user", // 权限角色

"iat": 1721625000, // 签发时间

"exp": 1721628600 // 过期时间(1小时后)

}

.

[签名部分] // 由头部+载荷+密钥生成的HMAC

这种结构允许无状态验证,特别适合微服务架构中跨服务传递身份

3 实现指南:从服务端到客户端

3.1 服务端实现

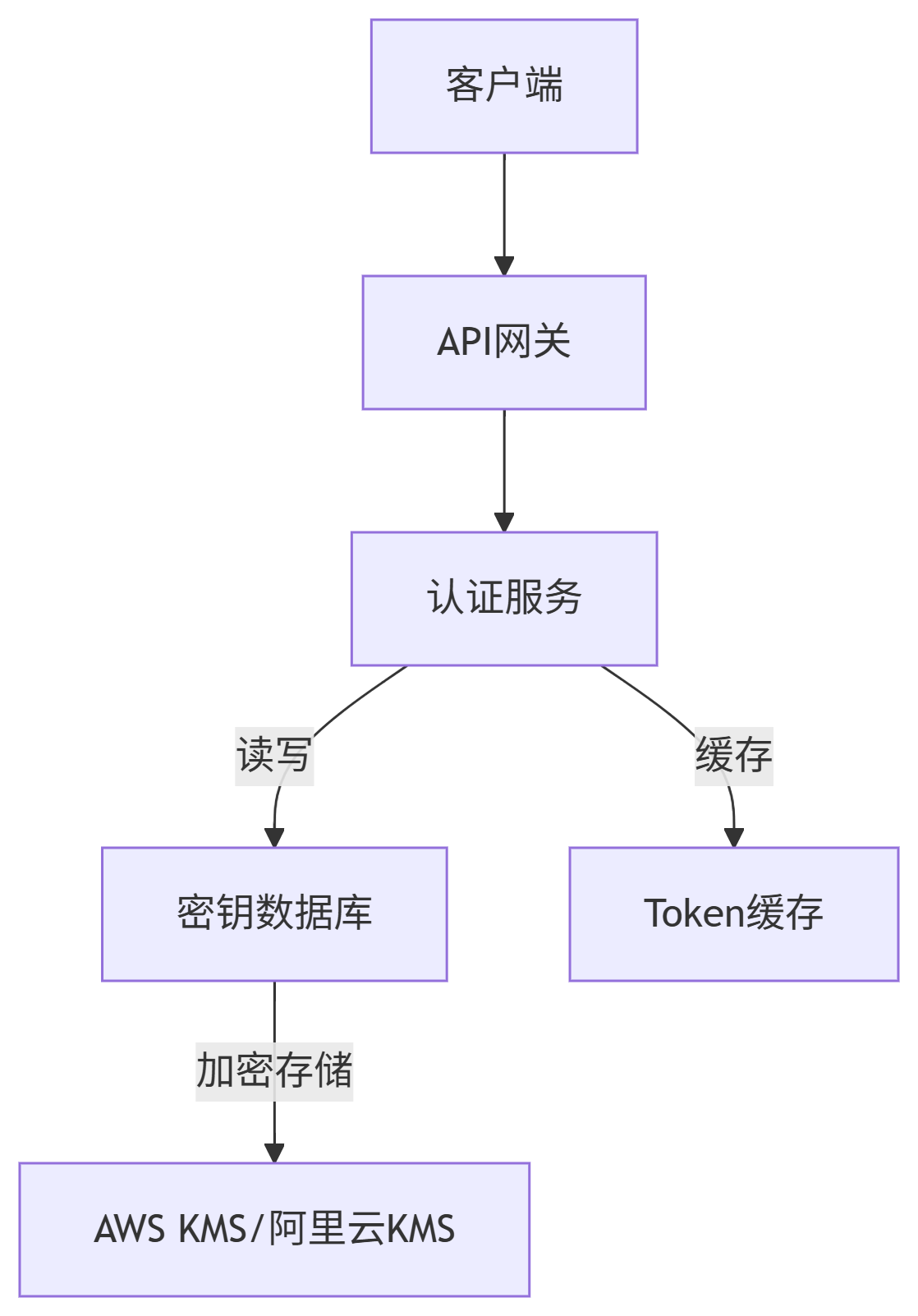

密钥管理服务(KMS)架构:

3.1.1 密钥生成与存储

安全的密钥生成:

import secrets

import string

def generate_api_key(prefix='sk-prod-', length=32):

alphabet = string.ascii_letters + string.digits

key_body = ''.join(secrets.choice(alphabet) for _ in range(length))

checksum = hashlib.sha256(key_body.encode()).hexdigest()[:8]

return f'{prefix}{key_body}-{checksum}'

加密存储方案:

-

使用云厂商KMS(如AWS KMS)的主密钥加密API密钥

-

数据库中仅存储密文,即使数据库泄露密钥也不会暴露

-

访问时通过KMS实时解密

3.1.2 签名验证中间件

在API网关层实现签名验证:

from django.utils import timezone

class SignatureMiddleware:

def __init__(self, get_response):

self.get_response = get_response

def __call__(self, request):

# 1. 提取签名头

signature = request.headers.get('X-Api-Signature')

timestamp = int(request.headers.get('X-Timestamp'))

nonce = request.headers.get('X-Nonce')

# 2. 基础检查

current_time = timezone.now().timestamp() * 1000

if abs(current_time - timestamp) > 300000: # 5分钟窗口

return HttpResponse('Timestamp expired', status=401)

# 3. Nonce去重检查

if redis_client.exists(f'nonce:{nonce}'):

return HttpResponse('Replay attack detected', status=401)

redis_client.setex(f'nonce:{nonce}', 300, 'used') # 5分钟过期

# 4. 获取密钥

auth_header = request.headers.get('Authorization')

api_key = auth_header.split(' ')[1] # "Bearer <key>"

secret = get_secret_from_db(api_key) # 数据库查询

# 5. 重新计算签名

params = extract_params(request) # 获取所有参数

expected_sig = compute_signature(params, timestamp, nonce, secret)

# 6. 安全比对(避免时序攻击)

if not hmac.compare_digest(signature, expected_sig):

return HttpResponse('Invalid signature', status=401)

return self.get_response(request)

3.1.3 限流与配额控制

基于令牌的配额管理示例:

from django_ratelimit.decorators import ratelimit

@ratelimit(key='header:Authorization', rate='1000/h', block=True)

def text_generation_api(request):

user_tier = get_user_tier(request.user)

if user_tier == 'free':

# 免费用户每分钟10次

apply_rate_limit('10/m')

elif user_tier == 'pro':

# 专业用户每分钟100次

apply_rate_limit('100/m')

# ...业务逻辑

3.2 客户端实现

3.2.1 密钥的安全存储

不同客户端环境下的安全存储策略:

| 客户端类型 | 推荐存储方案 | 风险防范措施 |

|---|---|---|

| Web前端 | 不存储密钥!通过后端代理转发API请求 | 避免XSS攻击导致密钥泄露 |

| 移动APP | Android KeyStore / iOS Keychain | 防止逆向工程提取 |

| 桌面应用 | 加密配置文件 + 硬件绑定(如TPM) | 单设备使用,防止复制传播 |

| 服务器应用 | 环境变量 + 密钥管理服务(HashiCorp Vault) | 定期轮换,访问日志审计 |

3.2.2 签名生成与请求发送

Python客户端示例:

import requests

import time

import hashlib

import hmac

import uuid

def call_protected_api(api_key, secret, endpoint, params):

# 准备签名要素

timestamp = int(time.time() * 1000)

nonce = str(uuid.uuid4())[:8]

# 1. 参数标准化

sorted_params = sorted(params.items())

param_str = '&'.join([f"{k}={v}" for k, v in sorted_params])

# 2. 构建基础字符串

base_str = f"{param_str}×tamp={timestamp}&nonce={nonce}&secret={secret}"

# 3. 计算签名

signature = hmac.new(

secret.encode(),

base_str.encode(),

hashlib.sha256

).hexdigest()

# 4. 发送请求

headers = {

'Authorization': f'Bearer {api_key}',

'X-Timestamp': str(timestamp),

'X-Nonce': nonce,

'X-Signature': signature

}

response = requests.post(

endpoint,

json=params,

headers=headers

)

return response.json()

# 调用示例

result = call_protected_api(

api_key='sk-prod-abc123xyz456',

secret='your_secure_secret_here',

endpoint='https://api.deepseek.com/v1/chat',

params={'model': 'deepseek-chat', 'messages': [{'role': 'user', 'content': 'Hello'}]}

)

4 安全加固与最佳实践

4.1 密钥生命周期安全管理

密钥轮换机制:

-

自动轮换策略:设置密钥最大寿命(如90天),到期前自动生成新密钥

-

双密钥并行期:新旧密钥共存7天,允许客户端平滑迁移

-

紧急吊销机制:检测到异常活动时(如地理位置跳跃),立即终止密钥有效性9

审计与监控:

-

记录所有密钥操作事件:生成、轮换、吊销

-

监控异常模式:单密钥短时间内高频调用、非常规时间段访问

-

设置警报阈值:如单密钥每秒请求超过100次即触发告警3

4.2 进阶防御策略

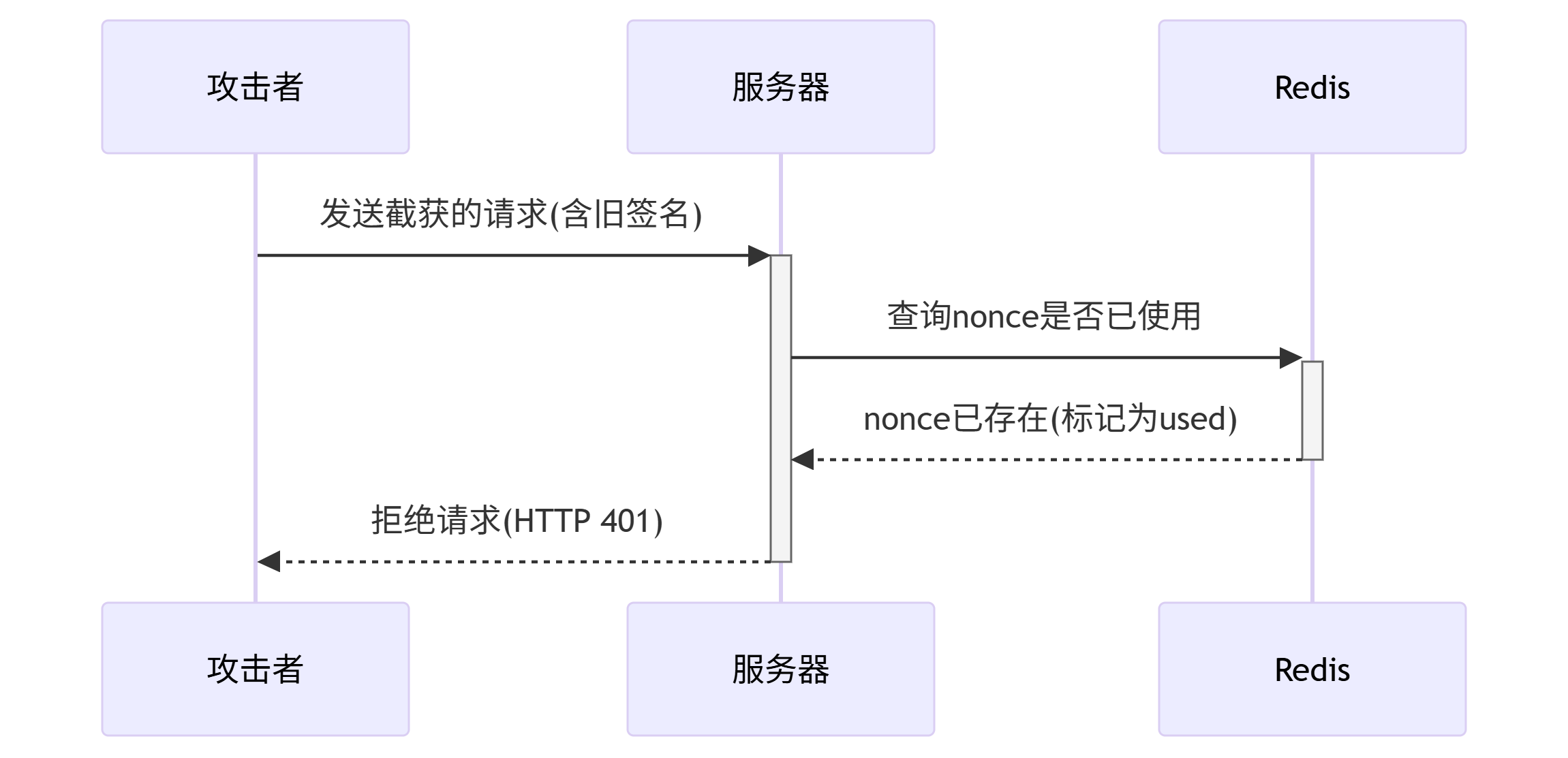

针对重放攻击的防御:

针对中间人攻击的HTTPS强化:

-

启用

HSTS(HTTP Strict Transport Security)强制浏览器使用HTTPS -

实施

证书钉扎(Certificate Pinning)防止伪造证书攻击 -

使用

双向TLS(mTLS)在敏感API场景(如金融支付)410

4.3 常见风险与应对措施

API密钥系统面临的多重安全挑战及解决方案:

| 攻击类型 | 风险描述 | 防御策略 |

|---|---|---|

| 密钥泄露 | 密钥意外暴露在公开代码或日志中 | 自动扫描GitHub等平台,实时吊销泄露密钥 |

| 重放攻击 | 攻击者重复发送截获的合法请求 | Nonce校验+时间戳窗口限制 |

| 中间人攻击 | 传输过程中窃取密钥或篡改请求 | 强制HTTPS+HSTS+证书钉扎 |

| 暴力破解 | 尝试猜测有效密钥格式 | 密钥足够长度(32字符以上)+无效请求速率限制 |

| 权限提升 | 利用低权限密钥尝试访问高权限接口 | 每个密钥明确权限范围(Scope),严格校验访问路径 |